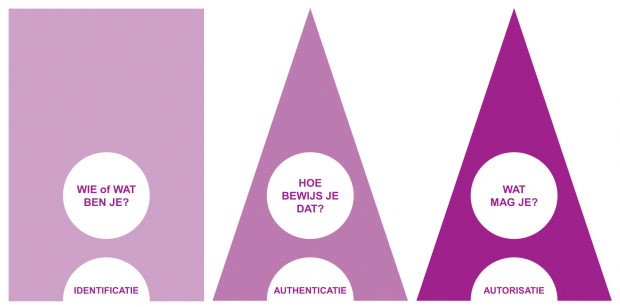

Deze blog is de vierde in de reeks over beleid, uitgangspunten en principes voor identificatie, authenticatie en autorisatie. De derde is hier te vinden. De specifieke applicaties die hieronder worden vermeld hebben natuurlijk te maken met ons applicatielandschap. Die varieert natuurlijk van organisatie tot organisatie.

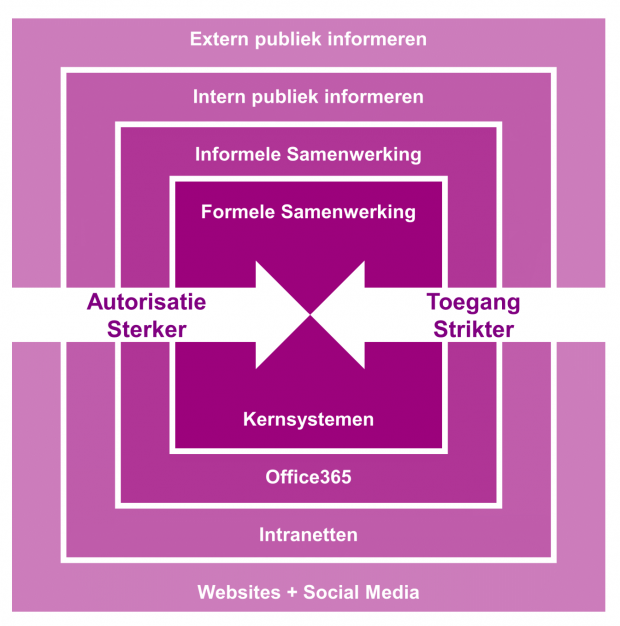

Autorisatie beperkt (terecht) de toegang tot informatie, echter soms is dit onwenselijk vanuit het oogpunt van transparantie. We onderscheiden daarom verschillende gebieden met elk hun eigen principes.

Extern publiek informeren: Openbaarheid

De informatie is openbaar en in te zien zonder autorisatie. Het gaat dan om informatie over onze opleidingen ten behoeve van werving, algemene informatie voor ouders en bedrijven, verantwoording over onze publieke taak en webcare. Deze is beschikbaar zonder dat bekend is wanneer een individu deze precies nodig heeft of wil opzoeken. Hij of zij kan deze ten allen tijde ophalen.

Intern publiek informeren: Transparantie

De autorisatie is gebaseerd op het lidmaatschap van een hoofdgroep (leerling, student, medewerker). Het gaat dan om ‘intranet-informatie’, zoals nieuws, evenementen, documenten van algemeen belang, rapportages of besluiten worden gedeeld met alle medewerkers.

Informele samenwerking: Zelf delen

De autorisatie is gebaseerd op het delen van informatie door een naaste collega. Dit kan op eigen initiatief zijn of iemand die hiervoor door zijn leidinggevende is aangewezen. Doorgaans bestaat dit uit Office documenten in een SharePoint Teamsite, een bibliotheek of Yammer (interne social media). De toegang mag laagdrempelig en ad-hoc zijn, en is niet centraal geregeld. Uitzonderingen hierop zijn bijvoorbeeld teamsites voor examens.

Formele samenwerking: Toegang vanuit je rol

De autorisatie is gebaseerd op iemands rol in een proces. Het beheer is centraal geregeld en vastgesteld. Dit geldt voor werken in kernsystemen zoals Afas, EduArte, Proquro, TopDesk en GP Untis. Hier gelden de principes:

Need-to-know, Time-to-know, Place-to-know

Personen krijgen alleen toegang tot functionaliteiten en informatie voor zover dit strikt noodzakelijk is voor het uitvoeren van de aan hen opgedragen werkzaamheden. In de praktijk mogen autorisaties geen belemmering vormen in het kunnen uitvoeren van een functie of procesrol, maar zijn ook geen vanzelfsprekendheid.

Personen krijgen niet langer dan strikt noodzakelijk toegang tot functionaliteiten en informatie voor het uitvoeren van de aan hen opgedragen werkzaamheden, in overeenstemming met hun rol. Autorisaties komen te vervallen bij het wijzigen van functie. Als dit niet automatisch kan, dan dient een kernsysteem hier een beheerproces voor in te richten.

Alle formele rollen worden vastgelegd in een autorisatie-matrix door de functioneel beheerder. In de praktijk is er een autorisatie matrix per applicatie waarin wordt vastgelegd wie (rol en/of context van de identiteit) wat mag (rol/autorisatie). De autorisatiestructuur van een kernsysteem sluit aan bij de goedgekeurde procesbeschrijvingen.

Gebruikers respecteren bij de toegang tot persoonsgegevens de privacy van de betrokkenen conform het IBP beleid en Privacy Reglement. Als toegang tot een ruimte ook toegang tot informatie geeft dan geldt:

- De toegang tot ruimtes is gebaseerd op je rol en gekoppeld aan een zoneringsplan.

- De locatie beheerder ziet toe op de uitgifte en inname van zowel fysieke als digitale sleutels.

Functie-scheiding

Dit geldt zowel voor het beheer van de autorisaties als het gebruik ervan.

- De aanvrager van autorisaties en de uitgever ervan zijn verschillende functionarissen (vier ogen principe)

- De samenstelling van rollen/rechten combinaties en de toekenning van autorisaties is dusdanig dat er sprake is van passende functiescheiding voor de eindgebruiker.

BIV classificatie

Een rollen/rechten combinatie is risicovol als een gebruiker (strikt) vertrouwelijke gegevens kan raadplegen of handelingen kan uitvoeren waarmee aanzienlijke schade kan worden oplopen (financieel, tijd, imago, continuïteit). Daarom worden alle informatie houdende applicaties van de onderwijsinstelling aan de BIV classificatie onderworpen (Beschikbaarheid, Integriteit of Vertrouwelijkheid).

Applicaties met een score hoger dan “Midden” op het onderdeel “Vertrouwelijkheid” van de BIV kennen risicovolle rollen, rechten en/of combinaties daarvan. De applicatie-eigenaar stelt in samenwerking met de proceseigenaar vast welke deze zijn. Deze worden schriftelijk vastgelegd voor controle en verantwoording.

Mijn volgende blog zal gaan over de rollen voor IAA.